Ancaman ‘online’ yang semakin kompleks seharusnya membuka mata ramai pihak meskipun pelbagai kaedah cuba dilaksanakan bagi membendung masalah terbabit daripada terus menjadi duri yang menghantui pengguna.

Namun, penjenayah siber kini beralih arah dengan bukan saja mencuri wang dari perbankan online, mengeksploitasi kad kredit dan sebagainya tetapi mula menyasarkan data lebih besar yang berharga kemudian dijual semula kepada pihak lain.

Ia dikesan dalam sejenis serangan jenis APT atau Advanced Persistent Threats yang menunjukkan keupayaan mereka dalam menggunakan teknologi canggih dan pelbagai kaedah serta vektor untuk mencapai sasaran tertentu.

Salah satu serangan jenis APT terbaru ialah Hellsing yang muncul aktif pada tahun lalu dan

dijangka terus berleluasa tahun ini.

Agensi keselamatan, Kaspersky Lab merekodkan kes luar biasa dan jarang berlaku yang mana satu penjenayah siber menyerang penjenayah lain bagi mendapatkan maklumat.

Pada 2014, Hellsing menjadi taktik kumpulan perisikan siber kecil dan tidak begitu hebat dari segi teknikal yang kebanyakan sasarannya adalah organisasi kerajaan dan diplomatik di Asia termasuk Malaysia menjadi mangsa serangan ‘spear-phishing’.

Ia dilakukan satu lagi dalang ancaman yang kemudiannya menyerang balas.

Namun paling menakutnya, ancaman Hellsing turut membabitkan pengguna yang kebanyakannya bekerja di agensi kerajaan atau diplomatik.

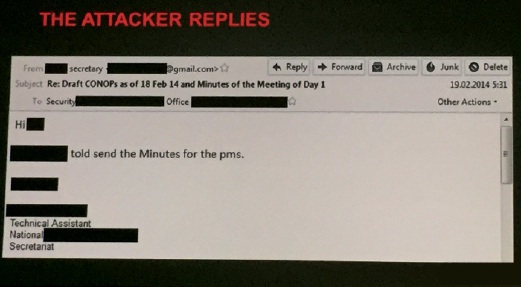

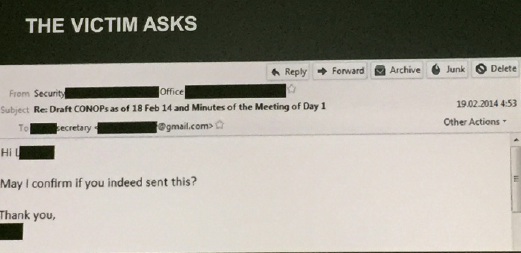

Misalnya, sebuah e-mel akan dihantar kepada pegawai tertentu dengan meminta individu terbabit menyemak dokumen yang diberikan.

Dalam satu kes, pegawai terbabit membalas e-mel itu dengan meminta pengesahan dokumen namun proses balas membalas e-mel mengakibatkan satu virus ditanam dalam komputer beliau.

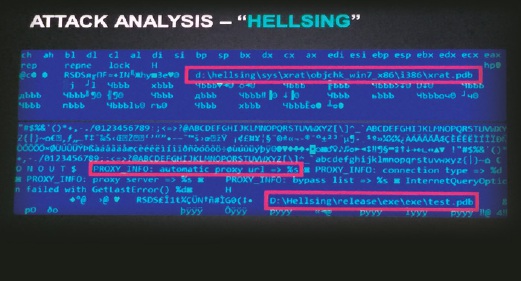

Ancaman Hellsing mengakibatkan pindah turun dokumen yang meragukan mengandungi virus kecil yang sukar dikesan.

Tujuannya hanyalah maklumat peribadi yang biasa didapati dalam kerajaan seperti nombor cukai, e-mel, data peribadi dan sebagainya.

Sekali gus, ia boleh menjurus kepada pendedahan kata laluan tertentu atau fail sulit yang tidak sepatutnya dibawa keluar dari bangunan kerajaan.

Kaspersky Lab percaya ia mungkin menjadi tanda kemunculan trend baru dalam kegiatan jenayah siber APT.

Agensi terbabit mengesan dan menghalang perisian hasad Hellsing

di Malaysia, Filipina, India, Indonesia dan Amerika Syarikat.

Bagaimanapun, agak membimbangkan apabila kebanyakan mangsa datang dari Malaysia dan Filipina. Penyerang juga bersikap memilih mangsa dan hanya menyasar entiti kerajaan dan diplomatik.

Ketua Penyelidik Keselamatan Kaspersky Lab Pasukan Penyelidikan dan Analisis Global (GReAT), Vicente Diaz berkata analisis lanjut terhadap dalang ancaman Hellsing mendedahkan jejak e-mel spear-phishing dengan lampiran hasad yang ditugaskan untuk menyebar luas perisian intipan.

“Ia bertujuan untuk menyebarkannya seperti rantaian dalam kalangan organisasi berlainan,”

katanya.

Menurutnya, sebaik saja mangsa membuka lampiran hasad, sistem pengguna terbabit akan dijangkiti oleh ‘custom backdoor’ yang mampu memindah turun dan memindah naik fail, mengemaskini dan menyahpasang dirinya sendiri.

“Pemerhatian Kaspersky Lab mendapati jumlah organisasi yang disasar oleh Hellsing menghampiri 20 organisasi,”

katanya.

Penemuan terbabit dibuat pakar Kaspersky Lab ketika menyelidik kegiatan Naikon iaitu satu kumpulan perisikan siber yang menyasar organisasi di rantau Asia Pasifik.

Pakar menyedari salah satu sasaran Naikon mengesan cubaan untuk menjangkiti sistemnya dengan e-mel ‘spear-phishing’ yang membawa lampiran hasad.

“Sasaran terbabit bertanyakan penghantar mengenai ketulenan e-mel terbabit namun apabila tidak berpuas hati dengan jawapan yang diterima, sasaran terbabit tidak membuka lampiran dan tidak lama kemudian, sasaran memanjangkan satu e-mel kepada penghantar yang mengandungi perisian hasad milik sasaran terbabit sendiri.

“Tindakan ini mencetuskan siasatan dan membawa kepada penemuan kumpulan APT Hellsing,” katanya.

Kaedah serang balas menunjukkan Hellsing mahu mengenal pasti kumpulan Naikon dan memungut risikan terhadapnya.

“Cubaan menyasar kumpulan Naikon oleh Hellsing dalam satu bentuk serangan penuh dendam ala filem ‘Empire Strikes Back’ memang amat menarik kerana sebelum ini, kami pernah melihat kumpulan APT memangsakan antara satu sama lain secara tidak sengaja sambil mencuri buku alamat daripada mangsa.

“Kemudiannya menghantar e-mel secara besar-besaran kepada semua hubungan dalam setiap senarai, bagaimanapun melihat kepada sasaran dan punca serangan, contoh ini mungkin lebih kepada serangan sengaja APT ke atas APT,” kata Diaz.

Untuk melindungi daripada serangan Hellsing, Kaspersky Lab mengesyorkan amalan keselamatan asas seperti berikut:

1. Jangan buka lampiran yang dihantar oleh orang yang tidak dikenali

2. Berwaspada dengan arkib yang dilindungi kata laluan yang mengandungi SCR atau fail-fail boleh laku lain di dalamnya

3. Jika ragu-ragu mengenai sesuatu lampiran, buka di dalam ‘sandbox’

4. Pastikan anda memiliki sistem pengoperasian moden dengan kesemua tampung telah dipasang

5. Kemaskini semua aplikasi pihak ketiga seperti Microsoft Office, Java, Adobe Flash Player dan Adobe Reader.

Sementara itu, Ketua Penyelidik Keselamatan Kaspersky Lab Vitaly Kamluk berkata, jenayah siber kini mengeksploitasi bencana berdasarkan sumber bacaan pengguna di Internet.

“Apabila berlaku bencana, sudah pasti kita terlalu teruja untuk membuka mana-mana berita berkaitan sehingga mengakibatkan sistem keselamatan terjejas,” katanya.

Ancaman jenis APT yang menunjukkan keupayaan mereka dalam menggunakan teknologi canggih dan pelbagai kaedah serta vektor untuk mencapai sasaran tertentu. Ia lebih kepada mendapatkan maklumat sensitif atau rahsia. Contoh paling mudah pastinya Gauss.

Pada 2013, sasaran APT tertumpu kepada sistem perkomputeran cloud pengguna yang popular seperti laman sosial selebriti dan tokoh politik.

Kebanyakan penganalisis belum yakin kaedah yang bakal dilakukan. Bagaimanapun, selepas penyerang mendapat maklumat yang

diperlukan, mereka akan meghapuskan ‘malware’ secara senyap daripada peranti sasaran sebelum mangsa menyedari laman mereka sudah diserang.

Lebih-lebih lagi, individu yang mendapati mereka menjadi mangsa APT berkemungkinan tidak akan melaporkan serangan kepada media.

Serangan ini pada mulanya akan menjejaskan individu dan bukan prasarana kritikal, kerajaan atau syarikat awam yang menyasarkan jenis maklumat berbeza.

Penyerang akan mencari maklumat yang mereka boleh manfaatkan untuk kegiatan jenayah seperti memeras ugut atau mengancam untuk membocorkan maklumat itu melainkan jika pembayaran dilakukan individu ternama.

Ancaman APT jenis Naikon yang mengeksploitasi kes seperi Germanwings atau MH370 dan ia sangat aktif di Asia.

Serangan Naikon aktif di lapan negara termasuk Malaysia, Filipina, Kemboja, Indonesia, Vietnam, Myanmar, Singapura dan Nepal.

Bagaimana ia mengeksploitasi laptop atau telefon pintar anda? Naikon akan menghantar satu e-mel yang kelihatan seperti e-mel biasa terutama kepada agensi tertentu dengan lampiran fail dalam bentuk ‘.doc’.

Fail terbabit seakan-akan fail senarai tertentu, namun di dalamnya sudah dilampirkan dengan virus untuk mengintip anda. Lebih memburukkan keadaan, jika pengguna membalas e-mel terbabit, ia juga akan mengaktifkan perisian berniat jahat dalam komputer.

APT ditakrifkan berdasarkan keupayaan ancaman mereka dalam menggunakan teknologi canggih dan pelbagai kaedah serta vektor untuk mencapai sasaran tertentu yang bertujuan mendapatkan maklumat sensitif atau dirahsiakan.

Selepas penyerang mendapat maklumat yang diperlukan, mereka akan menghapuskan [malware’ secara senyap daripada peranti sasaran sebelum mangsa menyedarinya.